Bu makalede Fortigate Firewall üzerinde SSL- VPN erişimi ayarlarının nasıl yapılacağı inceleyeceğiz.

Yaklaşık 50 adet kullanıcımız olduğunu ve bu kullanıcılar için hem tünel hem de web modunda ssl erişimi sağlayacağımızı varsayalım.

1) KULLANICI ve GRUP OLUŞTURMA

Öncelikle vpn kullanıcılarını ve gruplarını oluşturmalıyız:

"User&Device" bölümündeki "User Groups" bölümüne tıklıyoruz ve aşağıdaki grupları oluşturuyoruz:

sslvpn-admins : Sadece admin kullanıcılarını bu gruba ekleyeceğiz.

ssl-vpn-users-all : Tüm ssl kullanıcılarını bu gruba ekleyeceğiz.

Daha önce oluşturulmuş olan ldap kullanıcılarımızı bu gruba ekliyoruz (Firewall üzerinde lokal oluşturulmuş olan kullanıcılarımızı da ekleyebiliriz ama şifrelerin düzenli olarak Active Directory üzerinde değiştirilmesi için ssl kullanıcılarının Active Directory üzerinde açılması daha uygundur)

Not: Fortigate - Active Directory LDAP eşleştirmesi için bu makalemize bakabilirsiniz.

2) SSL VPN IP HAVUZUNU BELİRLEME

Daha sonra, kullanıcıların SSL-VPN yaptıklarında kullanacakları IP adresi havuzunu belirlemeliyiz.

"Policy&Objects" bölümündeki "Addresses" bölümüne giriyoruz ve varsayılan olarak ssl vpn ip havuzu olarak belirlenmiş olan "SSLVPN_TUNNEL_ADDR1" ip adresi havuzunun ip aralığını örneğin aşağıdaki şekilde belirliyoruz:

10.212.134.200-10.212.134.250 (Şirketimizde 50 adet kullanıcının aynı anda bağlandığını varsayalım)

3) SSL VPN PORTALİNİ AYARLAMA

"VPN" sekmesindeki "SSL-VPN PORTALS" bölümüne giriyoruz.

full access: Hem web arayüzünü hem de tunnel modu ayarları buradan yapılır.

tunnel-access: Sadece tunnel mod portali ayarları buradan yapılır. SSL vpn client bilgisayarlar bu sayede ip havuzundan ip alarak ev tünel yaparak, sanki iç networkteki bir bilgisayar gibi erişim sağlarlar.

web-access: web erişim portali ayarları buradan yapılır. Bağlanan client bilgisayarlar tünel oluşturamazlar ve sadece web arayüzüne erişebilir.

Full-access modunu çalıştıracağımızı düşünelim. Bu ayarları aşağıdaki şekilde yapıyoruz:

Split tunneling ayarını aktif ediyoruz ve erişeceğimiz networkleri (Bu örnekte DMZ, Sunucu, VLAN 500 client networküne ve Santral sunucusuna erişim sağlıyoruz)

Ayrıca "Enable Web mode" aktif ediyoruz.

Web modunda gösterimi yapılacak olan portal ismini veriyoruz. "User bookmarks" bölümünü Firewall konfigürasyon yedeği içerisinde bulundurmak zor olduğundan kullanılması önerilmez.

"Predefined Bookmarks" bölümünde web portaline bağlanan kullanıcılara gösterilecek adresleri giriyoruz.

4) TÜNEL AYARLAMALARI

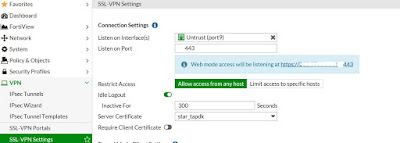

"VPN" bölümündeki "SSL-VPN Settings" bölümüne giriyoruz.

Ayarlar şu şekilde olsun istiyoruz:

- Firewall'umuzun internet bacağı (bu örnekte port 9) SSL VPN bağlantılarını dinliyor olacak (Dinlediğimiz ip adresine ait olan bir dns kaydı oluşturmalıyız. Örneğin vpn.domainadiniz.com)

- Port 443 olacak.

- 300 sn (5 dk) boyunca idle olması durumunda vpn bağlantısını sonlandıracağız.

- Kurumsal wildcard sertifikamızı (server certificate) seçiyoruz.

- DNS sunucularımızın adreslerini giriyoruz (DNS sunuculara erişebilmek için bir önceki adımdaki "routing address" bölümündeki networklerin içerisinde olmalılar ve uygun firewall erişim kuralı yazılmalı. Bkz. Madde 5)

Her kullanıcı veya gruba farklı portal göstereceksek, "Authentication/Portal Mapping" bölümüne girmeliyiz ama bu örneğimizde böyle birşey yapmadığımızı varsayalım.

5) SSL VPN FİREWALL KURALLARINI TANIMLAMA

Örnek bir firewall kuralı aşağıdaki şekildedir. Bu kural sayesinde admin kullanıcıların DMZ networkundeki sunuculara RDP ve diğer erişimleri sağlanabilecektir:

"Source" bölümünde adres havuzu ile kullanıcı grubunun ikisi birden eklendiğine dikkat edelim:

DNS sunuculara erişim içinse aşağıdaki kuralı tanımlamalıyız:

(ssl-vpn-users-all grubunu ekledik; çünkü tüm kullanıcılar DNS sunuculara erişecekler)

6) SSL VPN ERİŞİM İZLEME

Anlık vpn erişimleri; "Fortiview" bölümündeki "VPN" sekmesinden takip edilebilir.

Ayrıca, "Log&Report" bölümündeki "VPN Events" sekmesinden de vpn erişim loglarına bakılabilir.

Online video : https://www.youtube.com/watch?v=IFqsfz6Bto0

Umarım faydalı olmuştur.

Murat TAŞ

Hiç yorum yok:

Yorum Gönder